SÉCURISATION DES SITES PHYSIQUES ET VIRTUELS

Résidences sensibles et vie privée, Bureaux Vip, Bâtiments ou sites industriels sensibles

Réseaux pour résidences sensibles,

bureaux VIP et sites

industriels stratégiques

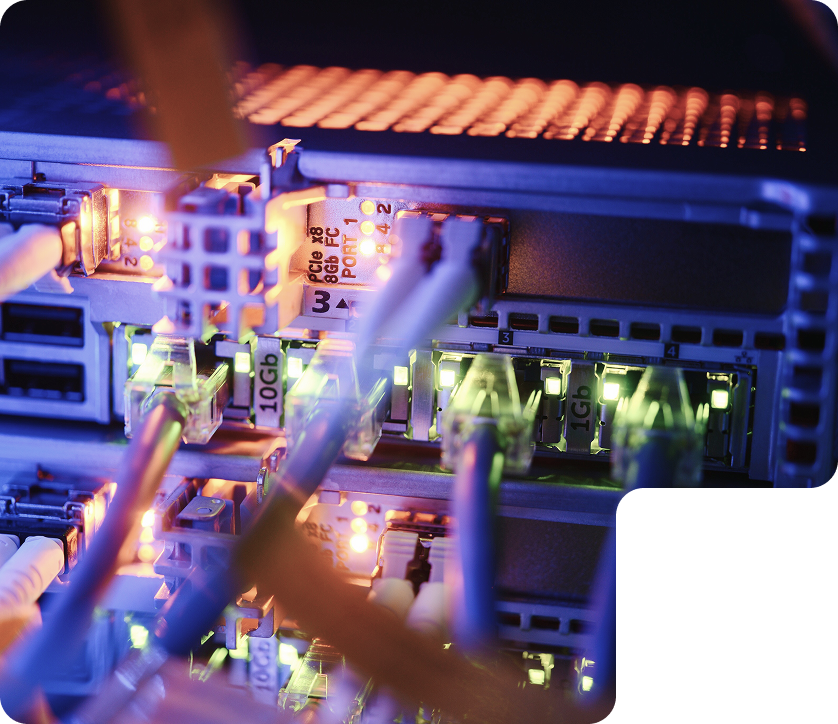

Les réseaux des sites sensibles, qu’il s’agisse de résidences privées, de bureaux VIP ou de sites industriels stratégiques, doivent garantir une sécurité irréprochable en raison de la nature critique des échanges qui s’y déroulent.

Grâce à un partenariat technologique avec un équipementier de premier plan, nous concevons des « sites sûrs » reposant sur des réseaux filaires et sans fil sécurisés dès leur conception (by design). L’intelligence artificielle (IA) intégrée à nos solutions détecte, géolocalise et catégorise automatiquement tous les appareils connectés, tout en signalant toute anomalie à notre Centre d’Expertise, qui assure une surveillance continue et proactive.

Conception et sécurité

des infrastructures

Le Centre d’Expertise élabore des architectures réseau adaptées aux risques spécifiques liés à l’activité ou à l’implantation géographique des sites. Ces infrastructures sont conçues pour résister aux principales menaces :

Intrusions : Blocage des accès non autorisés et détection proactive des tentatives de pénétration.

Écoutes illicites : Chiffrement systématique des communications pour empêcher l’interception de données sensibles.

Mouchards sur terminaux : Protection contre les logiciels espions ou appareils non sécurisés susceptibles de compromettre le réseau.

Exfiltration de données sensibles : Neutralisation des tentatives de vol de données par des mécanismes de détection et de réponse rapides.

Outre la conception, nos experts supervisent l’approvisionnement des équipements via une chaîne logistique strictement contrôlée, éliminant tout risque de manipulation ou d’altération par des tiers non autorisés.

Sécuriser les bâtiments dès

leur conception

Intégration et surveillance

proactive

Nous assurons l’intégration complète des infrastructures réseau en respectant des processus rigoureux qui garantissent leur robustesse dès leur mise en service. La surveillance continue est réalisée via notre Centre des Opérations de Sécurité (SOC), avec une utilisation renforcée de l’intelligence artificielle (IA), qui permet de :

Détecter automatiquement les intrusions et anomalies : Grâce à l’IA, nos systèmes identifient en temps réel les comportements inhabituels ou non autorisés, détectant ainsi les appareils infectés ou compromis.

Bloquer automatiquement les menaces : Les solutions basées sur l’IA neutralisent immédiatement les connexions suspectes et isolent les machines compromises pour éviter leur propagation.

Anticiper les vulnérabilités émergentes : L’IA analyse en continu les événements pour identifier et traiter les risques avant qu’ils ne soient exploités.

Réagir rapidement aux incidents : En cas de menace détectée, des réponses automatisées sont déclenchées, complétées par des interventions humaines si nécessaire, pour neutraliser les risques avec une efficacité maximale.

L’IA garantit une surveillance proactive et dynamique, capable de répondre aux cyberattaques les plus sophistiquées, tout en réduisant les temps de réaction et en renforçant la résilience globale des infrastructures.

En combinant une conception rigoureuse, des technologies de pointe et des solutions basées sur l’IA, nous offrons des réseaux sécurisés, adaptés aux besoins des sites les plus sensibles, garantissant ainsi la protection des infrastructures critiques et la sérénité de leurs occupants.

Linkedin

Linkedin